1条留言 [网络安全] 季雨林 2018/11/6 12:56:15

手头有些阿里云闲置服务器,未做加固,因此总是偶尔会发现被入侵的情况。

今天分享一例:一台阿里云轻量应用服务器被入侵(114一年的学生机可关注这里: 2bit.cn/edu)。

打开远程之后,发现cpu爆满,于是查看任务管理器:对cpu使用率倒叙排列,一个xmrig.exe高居榜首。这个名字拿来搜索一下,直接看到“挖矿”字样,因此不必过多追究,这显然就是中了挖矿病毒。

病毒有很多种,挖矿病毒仅仅属于其中一种,此类病毒并非而已破坏目的,而是出于“比特币”等虚拟币目的。it圈的朋友都知道,比特币曾经涨价到25000元人民币一个比特币的价值。然而历史低点,却有人2000比特币支付购买一个披萨的故事。

关于这台服务器的处置:

显然中了病毒就需要处理,此刻我在写这篇文章,但是我并没有立刻结束掉这个病毒进程,而是继续让他运行,拿来稍作学习:

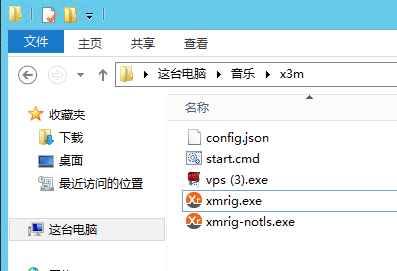

通过windows的任务管理器,可以轻松右键追寻到文件位置,发现目录结构:C:\Users\Administrator\Music\x3m,可见这个病毒是通过类似于共享的功能到达服务器。然后启动运行的。

查看下文件:总共5个文件

config.json ,配置文件

start.cmd ,里面仅有3行命令,显然是启动命令

vps (3).exe ,往注册表添加了某些配置,好像是开机启动命令

xmrig.exe ,挖矿程序,就是他占用了全部cpu导致的服务器运行缓慢

xmrig-notls.exe

发现这个挖矿程序可以找到一些信息:配置文件里可以找到账号的id,密码,提交地址。这个病毒脚本的操作人可能已经制作为自动病毒自动程序了。未来传播范围可能更大。

"url": "pool.supportxmr.com:5555",

"user": "8BMQGD2sK1fJ7YaAywrN9B5iNhar8SxRzc66cVRsKsgdJR4f5hPbtLfhoMRzFPf85m7LdERMhmnA2BMwEvMBjtmD7YPnKAr",

"pass": "x",

原文地址:

https://www.opengps.cn/Blog/View.aspx?id=209

文章的更新编辑依此链接为准。欢迎关注源站原创文章!